Kaikki mitä sinun tarvitsee tietää, kun Mac on saanut uuden Silver Sparrow -haittaohjelman (09.15.25)

Jos luulet, että Mac on suojattu haittaohjelmilta, ajattele uudelleen. Haittaohjelmien kirjoittajat ovat taitavasti hyödyntäneet eri alustojen, mukaan lukien macOS, haavoittuvuuksia. Tämä käy ilmi aikaisemmista haittaohjelmista, jotka kohdistuivat Mac-tietokoneisiin, mukaan lukien Shlayer-haittaohjelma ja Huipputulokset-haittaohjelma.

Mikä on Silver Sparrow macOS-haittaohjelma? löysi uuden macOS-haittaohjelman, joka tartutti yli 40 000 Macia maailmanlaajuisesti. Tämä uusi uhka on nimeltään Silver Sparrow. Malwarebytesin mukaan haittaohjelma on levinnyt 153 maahan, Yhdysvalloissa, Isossa-Britanniassa, Kanadassa, Ranskassa ja Saksassa. On epäselvää, kuinka moni näistä 40 000: sta on M1-Macia, emmekä tiedä tarkalleen miltä jakelu näyttää.Tutkijat ovat havainneet, että vaikka Silver Sparrow aiheuttaa kohtuullisen vakavan uhan tartunnan saaneelle laitteelle, sillä ei ole haitallista toimintaa, jota usein odotetaan tavallisilta macOS-mainosohjelmilta. Tämä tekee haittaohjelmasta hämmentävämmän, koska tietoturva-asiantuntijoilla ei ole aavistustakaan, mitä haittaohjelma on suunniteltu tekemään.

Tutkijat huomasivat kuitenkin, että haittaohjelma oli edelleen valmis toimittamaan haitallista hyötykuormaa milloin tahansa. Tutkinnan jälkeen Silver Sparrow macOS -haittaohjelmakanta ei ole koskaan tuottanut haitallista hyötykuormaa tartunnan saaneille laitteille, mutta he varoittivat kyseisiä Mac-käyttäjiä, että se aiheuttaa edelleen merkittäviä riskejä lepotilasta huolimatta.

Vaikka tutkijat eivät ole havainneet, että Silver Sparrow tuottaa lisää haitallisia hyötykuormia, sen M1-sirujen yhteensopivuus, maailmanlaajuinen ulottuvuus, korkea tartuntaprosentti ja operatiivinen kypsyys tekevät Silver Sparrow'sta kohtuullisen vakavan uhan. Turvallisuusasiantuntijat huomasivat myös, että Mac-haittaohjelma on yhteensopiva sekä Intelin että Apple Silicon -prosessorien kanssa.

Tässä on karkea aikajana Silver Sparrow -haittaohjelmien kehityksestä:

- elokuu 18, 2020: Haittaohjelmaversio 1 (muu kuin M1-versio) takaisinkutsutunnus api.mobiletraits [.] Com luotu

- 31. elokuuta 2020: Haittaohjelmaversio 1 (muu kuin M1-versio) lähetetty VirusTotalille

- 2. syyskuuta 2020: version.json-tiedosto, joka nähtiin haittaohjelmaversio 2: n suorituksen aikana, lähetettiin VirusTotalille

- 5. joulukuuta 2020: Haittaohjelmaversio 2 (M1-versio) takaisintoimialue loi api.specialattribuutit [.] com luotu

- 22. tammikuuta 2021: PKG-tiedoston versio 2 (sisältää M1-binaarin) lähetetty VirusTotalille

- 26. tammikuuta 2021: Red Canary havaitsee Silver Sparrow -haittaohjelmaversion 1

- 9. helmikuuta 2021: Red Canary havaitsee Silver Sparrow -haittaohjelman version 2 (M1-versio)

Turvallisuusyritys Red Canary löysi uuden haittaohjelman, joka on suunnattu Mac-tietokoneille, joissa on uudet M1-prosessorit. Haittaohjelman nimi on Silver Sparrow, ja se käyttää komentoja MacOS Installer Javascript -sovellusliittymällä. Tässä sinun on tiedettävä.

Kukaan ei tiedä varmasti. Kerran Mac Silver Sparrow muodostaa yhteyden palvelimeen kerran tunnissa. Turvallisuustutkijat ovat huolissaan siitä, että se saattaa valmistautua suureen hyökkäykseen.

Turvayhtiö Red Canary uskoo, että vaikka Silver Sparrow on jo toimittanut haitallisen hyötykuorman, se voi aiheuttaa melko vakavan uhan. p>

Haittaohjelmasta on tullut merkittävä, koska se toimii Applen M1-sirulla. Tämä ei välttämättä tarkoita, että rikolliset kohdentavat nimenomaan M1-Mac-tietokoneita, pikemminkin se viittaa siihen, että sekä M1-Macit että Intel-Mac-tietokoneet voivat saada tartunnan.

Tiedetään, että tartunnan saaneet tietokoneet ottavat yhteyttä palvelimeen kerran tunnissa. , joten se voi olla jonkinlainen valmistautuminen suurelle hyökkäykselle.

Haittaohjelma käyttää komentojen suorittamiseen Mac OS Installer Javascript -sovellusliittymää.

Suojausyhtiö ei ole toistaiseksi pystynyt Määritä, kuinka komennot johtavat mihinkään pidemmälle, joten ei ole vielä tiedossa, missä määrin Silver Sparrow uhkaa. Turvayhtiö uskoo haittaohjelman olevan vakava.

Apple-puolella yritys on peruuttanut varmenteen, jota käytettiin Silver Sparrow -haittaohjelmiin liittyvän paketin allekirjoittamiseen.

Applen notaari-palvelusta huolimatta macOS-haittaohjelmien kehittäjät ovat kohdentaneet menestyksekkäästi omenatuotteet, mukaan lukien uusimmat ARM-sirut, kuten MacBook Pro, MacBook Air ja Mac Mini.

Apple väittää omistavansa "teollisuus- johtava ”käyttäjäsuojamekanismi käytössä, mutta haittaohjelmien uhka nousee uudelleen.

Vaikuttaa siltä, että uhkatekijät ovat jo pelin edellä ja kohdentavat M1-siruja lapsenkengissä. Tämä johtuu siitä, että monet lailliset kehittäjät eivät ole siirtäneet sovelluksiaan uudelle alustalle.

Silver Sparrow-macOS-haittaohjelma toimittaa binäärit Intelille ja ARM: lle, käyttää AWS: ää ja Akamai CDN: ää

Tutkijat selittivät Silveria Sparrow'n toimet "Clipping Silver Sparrow's wings: Outing macOS-haittaohjelmat ennen lentoonlähtöä" -blogiviestiin.

Uusi haittaohjelma on kahdessa binaarissa, Mach-object-muodossa Intel x86_64 -prosessoreilla ja Mach-O binääri, joka on suunniteltu M1-Mac-tietokoneille.

MacOS-haittaohjelma asennetaan Applen asennusohjelmapakettien kautta nimeltä “update.pkg” tai “updater.pkg”.

Arkistot sisältävät JavaScripti-koodin, joka suoritetaan ennen asennusohjelman suorittamista ja joka kehottaa käyttäjää sallimaan ohjelma "selvittää, voidaanko ohjelmisto asentaa."

Jos käyttäjä hyväksyy, JavaScript-koodi asentaa skriptin nimeltä verx.sh. Asennusprosessin keskeyttäminen tässä vaiheessa on turhaa, koska Malwarebytesin mukaan järjestelmä on jo saanut tartunnan.

Asennuksen jälkeen komentosarja ottaa yhteyttä komento- ja ohjauspalvelimeen joka tunti tarkistaakseen suoritettavia komentoja tai binäärejä.

Komento- ja ohjauskeskus toimii Amazon Web Services (AWS) - ja Akamai-sisällönjakeluverkkojen (CDN) infrastruktuureissa. Tutkijoiden mukaan pilvi-infrastruktuurin käyttö vaikeuttaa viruksen estämistä.

Yllättäen tutkijat eivät havainneet lopullisen hyötykuorman käyttöönottoa, joten haittaohjelman perimmäinen tavoite oli mysteeri.

He huomauttivat, että ehkä haittaohjelma odotti tiettyjen ehtojen täyttymistä. Vastaavasti se voisi mahdollisesti havaita tietoturvatutkijoiden valvonnan ja välttää näin haitallisen hyötykuorman käyttöönoton.

Suoritettaessa Intel x86_64 -binaaritiedostot tulostavat "Hello World", kun taas Mach-O-binaaritiedostoissa näkyy "Teit sen ! ”

Tutkijat nimittivät heidät” sivullisten binääreiksi ”, koska heillä ei ollut mitään haitallista käyttäytymistä. Lisäksi macOS-haittaohjelmilla on mekanismi itsensä poistamiseksi, mikä lisää sen varkainominaisuuksia.

He kuitenkin huomauttivat, että itsepoistotoimintoa ei koskaan käytetty missään tartunnan saaneessa laitteessa. Haittaohjelma etsii myös img-URL-osoitetta, josta se ladattiin asennuksen jälkeen. He väittivät, että haittaohjelmien kehittäjät halusivat seurata, mikä jakelukanava oli tehokkain.

Tutkijat eivät pystyneet selvittämään, miten haittaohjelma toimitettiin, mutta mahdollisia jakelukanavia ovat väärennetyt flash-päivitykset, laittomat ohjelmistot, haitalliset mainokset tai lailliset sovellukset.

Verkkorikolliset määrittelevät hyökkäyksensä säännöt, ja se on meidän on puolustettava heidän taktiikoitaan, vaikka nämä taktiikat eivät olisikaan täysin selkeitä. Tämä on tilanne Silver Sparrow'n kanssa, joka on äskettäin tunnistettu haittaohjelma, joka on kohdistettu macOS: iin. Tällä hetkellä se ei näytä tekevän liian kauhistuttavan paljon, mutta se voi tarjota oivalluksia taktiikoista, joita meidän pitäisi puolustaa.

Silver Sparrow -haittaohjelmien tekniset tiedot

Tutkijoiden tutkimuksen mukaan Silver Sparrow -haittaohjelmasta on kaksi versiota, joita kutsutaan nimellä "versio 1" ja "versio 2".

Haittaohjelmaversio 1

- Tiedostonimi: updater.pkg (v1: n asennuspaketti)

- MD5: 30c9bc7d40454e501c358f77449071aa

Haittaohjelmaversio 2

- Tiedostonimi: päivitys .pkg (v2: n asennuspaketti)

- MD5: fdd6fb2b1dfe07b0e57d4cbfef9c8149

Lataus-URL-osoitteiden ja komentosarjakommenttien muutoksen lisäksi kahdella haittaohjelmaversiolla oli vain yksi merkittävä ero. Ensimmäinen versio sisälsi Mach-O-binaarin, joka oli koottu vain Intel x86_64 -arkkitehtuurille, kun taas toinen versio sisälsi Mach-O-binaarin, joka oli koottu sekä Intel x86_64- että M1 ARM64 -arkkitehtuureille. Tämä on tärkeää, koska M1 ARM64 -arkkitehtuuri on uusi ja uudelle alustalle on löydetty hyvin vähän uhkia.

Mach-O: n käännetyt binäärit eivät näytä tekevän mitään, joten niitä kutsutaan "sivullisiksi" binäärit. "

Kuinka hopeavarpua jaetaan?Raporttien perusteella paljon macOS-uhkia jaetaan haitallisten mainosten kautta yksittäisinä, itsenäisinä asennusohjelmina PKG- tai DMG-muodossa, naamioituna laillisiksi sovelluksiksi - kuten Adobe Flash Player - tai päivityksiksi. Tässä tapauksessa hyökkääjät levittivät haittaohjelmia kuitenkin kahteen erilliseen pakettiin: updater.pkg ja update.pkg. Molemmat versiot käyttävät samoja tekniikoita suoritettaessa, eroavat toisistaan vain sivullisen binäärikokoelmassa.

Yksi ainutlaatuinen asia Silver Sparrow'ssa on, että sen asennuspaketit käyttävät macOS Installer JavaScript -sovellusliittymää epäilyttävien komentojen suorittamiseen. Vaikka jotkut lailliset ohjelmistot tekevät myös tämän, haittaohjelmat tekevät tämän ensimmäisen kerran. Tämä on poikkeama käyttäytymisestä, jota yleensä havaitsemme haitallisissa macOS-asennusohjelmissa, jotka yleensä käyttävät esi- tai jälkiasennuskomentoja komentojen suorittamiseen. Esi- ja jälkiasennustapauksissa asennus luo tietyn telemetriamallin, joka näyttää tältä:

- Vanhempien prosessi: package_script_service

- Prosessi: bash, zsh, sh, Python, tai muu tulkki

- Komentorivi: sisältää esiasennuksen tai jälkiasennuksen

Tämä telemetriamalli ei ole erityisen tarkkaa indikaattoria haittaohjelmista, koska edes lailliset ohjelmistot käyttävät komentosarjoja, mutta se tunnistaa asentajat luotettavasti esi- ja jälkiasennuskomennoilla yleensä. Silver Sparrow eroaa siitä, mitä odotamme näkevän haitallisilta macOS-asentajilta sisällyttämällä JavaScript-komennot pakettitiedoston XML-tiedostoon. Tämä tuottaa erilaisen telemetriamallin:

- Vanhempaprosessi: Asentaja

- Prosessi: bash

Kuten esiasennetuissa ja asennuksen jälkeisissä skripteissä, tämäkin telemetriamalli ei riitä yksilöimään haitallista toimintaa. Esiasennetut ja asennuksen jälkeiset komentosarjat sisältävät komentoriviargumentteja, jotka tarjoavat vihjeitä siitä, mitä todella suoritetaan. Haitalliset JavaScripti -komennot toimivat toisaalta laillista macOS Installer -prosessia käyttäen ja tarjoavat hyvin vähän näkyvyyttä asennuspaketin sisältöön tai siihen, miten paketti käyttää JavaScript-komentoja.

Tiedämme, että haittaohjelma asennettiin Applen asennuspakettien (.pkg-tiedostojen) kautta nimeltä update.pkg tai updater.pkg. Emme kuitenkaan tiedä, miten nämä tiedostot toimitettiin käyttäjälle.

Nämä .pkg-tiedostot sisälsivät JavaScript-koodin siten, että koodi suoritettaisiin alussa, ennen kuin asennus on todella alkanut . Sitten käyttäjältä kysytään, haluavatko he sallia ohjelman suorittamisen "sen selvittämiseksi, voidaanko ohjelmisto asentaa".

Silver Sparrow'n asennusohjelma kertoo käyttäjälle:

"Tämä paketti ajaa ohjelman selvittääkseen, voidaanko ohjelmisto asentaa."

Tämä tarkoittaa, että jos napsautat Jatka, mutta ajattelet sitä paremmin ja suljet asennusohjelman, se olisi liian myöhäistä. Olet jo saanut tartunnan.

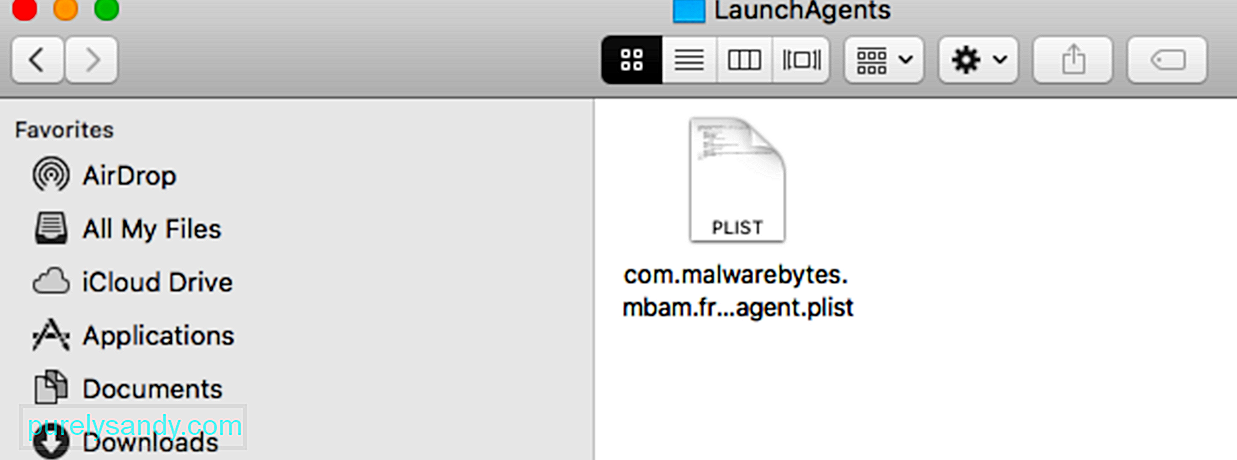

Toinen viittaus haitalliseen toimintaan oli PlistBuddy-prosessi, jolla luot LaunchAgentin Mac-tietokoneellesi.

LaunchAgents tarjoaa tavan ohjeistaa launchd, macOS-alustusjärjestelmä, suorittaa ajoittain tai automaattisesti tehtäviä. Kuka tahansa käyttäjä voi kirjoittaa ne päätepisteeseen, mutta ne suoritetaan yleensä myös kirjoittajana.

Ominaisuusluetteloita (plistejä) voidaan luoda MacOS: lla useilla tavoilla, ja joskus hakkerit käyttävät eri menetelmiä tarpeidensa saavuttamiseen. Yksi tällainen tapa on PlistBuddy, sisäänrakennettu työkalu, jonka avulla voit luoda erilaisia ominaisuusluetteloita päätepisteessä, mukaan lukien LaunchAgents. Joskus hakkerit kääntyvät PlistBuddyn puoleen vahvistaakseen pysyvyyden, ja näin toimimalla puolustajat voivat helposti tarkistaa LaunchAgentin sisällön EDR: n avulla, koska kaikki tiedoston ominaisuudet näkyvät komentorivillä ennen kirjoittamista.

Silver Sparrow's tapauksessa nämä ovat komennot, jotka kirjoittavat plist-sisällön:

- PlistBuddy -c "Lisää: Label string init_verx" ~ / Library / Launchagents / init_verx.plist

- PlistBuddy -c "Lisää: RunAtLoad bool true" ~ / Kirjasto / Launchagents / init_verx.plist

- PlistBuddy -c "Lisää: StartInterval kokonaisluku 3600" ~ / Kirjasto / Launchagents / init_verx.plist

- PlistBuddy -c “Lisää: ProgramArguments array” ~ / Library / Launchagents / init_verx.plist

- PlistBuddy -c "Lisää: ProgramArguments: 0 merkkijono '/ bin / sh'" ~ / Library / Launchagents / init_verx.plist

- PlistBuddy -c "Lisää: ProgramArguments: 1 merkkijono -c" ~ /Library/Launchagents/init_verx.plist

LaunchAgent Plist XML muistuttaa seuraavaa:

Tunniste

init_verx

RunAtLoad

true

StartInterval

3600

ProgramArguments

'/ bin / sh'

-c

"~ / Library / Application \\ Support / verx_updater / verx. sh ”[aikaleima] [tiedot plististä ladattu]

Silver Sparrow sisältää myös tiedostotarkistuksen, joka aiheuttaa kaikkien pysyvyysmekanismien ja komentosarjojen poistamisen tarkistamalla, onko levyllä ~ / Library /._ nepakank. Jos tiedosto on läsnä, Silver Sparrow poistaa kaikki komponentit päätepisteestä. Malwarebytesista (d41d8cd98f00b204e9800998ecf8427e) raportoidut hajautukset osoittivat, että ._insu-tiedosto oli tyhjä.

jos [-f ~ / Library /._sup]

sitten

rm ~ / Library / Launchagents / verx.plist

rm ~ / Library / Launchagents / init_verx.plist

rm /tmp/version.json

rm /tmp/version.plist

rm / tmp / verx

rm -r ~ / Library / Application \\ Support / verx_updater

rm / tmp / agent.sh

launchctl remove init_verx

Asennuksen lopussa Silver Sparrow suorittaa kaksi etsintäkäskyä rakentamaan tietoja käpristyksen HTTP POST -pyynnölle osoittaen asennuksen tapahtuvan. Yksi hakee järjestelmän UUID: n raportointia varten, ja toinen löytää URL-osoitteen, jota käytetään alkuperäisen pakettitiedoston lataamiseen.

Suorittamalla sqlite3-kyselyn haittaohjelma löytää alkuperäisen URL-osoitteen, josta PKG on ladattu, jolloin verkkorikollisille annetaan idea onnistuneista jakelukanavista. Tällaista toimintaa haittaohjelmien kanssa havaitaan yleensä MacOS: ssa: sqlite3 sqlite3 ~ / Library / Preferences / com.apple.LaunchServices.QuarantineEventsV * 'valitse LSQuarantineDataURLString LSQuarantineEventistä, jossa LSQuarantineDataURLString kuten "redacted] > Silver Sparrow -haittaohjelmien poistaminen Macista

Apple ryhtyi nopeasti ohittamaan kehittäjien varmenteet, jotka mahdollistivat Silver Sparrow -haittaohjelmien asennuksen. Lisäasennusten ei sen vuoksi pitäisi enää olla mahdollista.

Applen asiakkaat ovat yleensä suojattuja haittaohjelmilta, koska kaikkien Mac App Storen ulkopuolella ladattujen ohjelmistojen on oltava notaarin vahvistamia. Tässä tapauksessa näyttää siltä, että haittaohjelmien kirjoittajat pystyivät hankkimaan sertifikaatin, jota käytettiin paketin allekirjoittamiseen.

Ilman tätä varmentetta haittaohjelma ei voi enää tartuttaa muita tietokoneita.

Toinen tapa havaita Silver Sparrow on etsimällä indikaattoreita, jotka vahvistavat, onko kyseessä Silver Sparrow -infektio vai jotain muuta:

- Etsi prosessi, joka näyttää PlistBuddyn suorittavan yhdessä komentorivin kanssa, joka sisältää seuraavat: LaunchAgents ja RunAtLoad ja true. Tämä analyyttinen aineisto auttaa löytämään useita MacOS-haittaohjelmaperheitä, jotka muodostavat LaunchAgent-pysyvyyden.

- Etsi prosessi, joka näyttää toimivan sqlite3 yhdessä komentorivin kanssa, joka sisältää: LSQuarantine. Tämä analyyttinen aineisto auttaa löytämään useita macOS-haittaohjelmaperheitä, jotka manipuloivat tai etsivät ladattujen tiedostojen metatietoja.

- Etsi prosessi, joka näyttää käpristyvän yhdessä komentorivin kanssa, joka sisältää: s3.amazonaws.com. Tämä analyyttinen aineisto auttaa löytämään useita MacOS-haittaohjelmaperheitä, jotka jakavat S3-ämpäreitä.

Näiden tiedostojen läsnäolo osoittaa myös, että laitteesi on vaarantunut Silver Sparrow -haittaohjelman version 1 tai 2 kanssa. :

- ~ / Library /._ nepakank (tyhjä tiedosto, jota käytetään haittaohjelman ilmoittamiseen itsensä poistamiseksi)

- /tmp/agent.sh (shell-komentosarja suoritetaan asennuksen takaisinsoittoa varten)

- /tmp/version.json (tiedosto ladattu S3: sta suoritusvirran määrittämiseksi)

- /tmp/version.plist (version.json muunnettu ominaisuusluetteloksi)

Haittaohjelmaversio 1:

- Tiedostonimi: updater.pkg (v1: n asennuspaketti) tai päivittäjä (sivullisen Mach-O Intel -binaari v1-paketissa)

- MD5: 30c9bc7d40454e501c358f77449071aa tai c668003c9c5b1689ba47a431512b03cc set [.] com (S3-ämpäri, jolla version.json for v1)

- ~ / Library / Application Support / agent_updater / agent.sh (v1-komentosarja, joka suoritetaan joka tunti)

- / tmp / agent (tiedosto, joka sisältää lopullisen v1-hyötykuorman, jos se on jaettu)

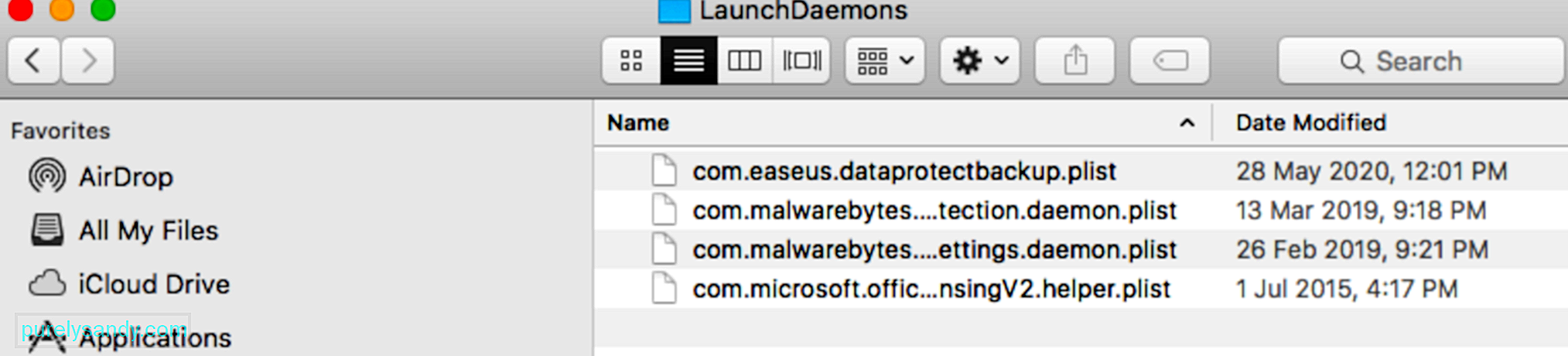

- ~ / Library / Launchagents / agent.plist (v1-pysyvyysmekanismi)

- ~ / Library / Launchagents / init_agent.plist (v1 pysyvyysmekanismi)

- Kehittäjän tunnus Saotia Seay (5834W6MYX3) - Apple peruutti v1-sivullisen binäärisen allekirjoituksen

Haittaohjelmaversiolle 2:

- Tiedostonimi: update.pkg (v2: n asennuspaketti) tai tasker.app/Contents/MacOS/tasker (katsoja Mach-O Intel & amp; M1 -binaari v2: ssä)

- MD5: fdd6fb2b1dfe07b0e57d4cbfef9c8149 tai b370191228afa <370191228f13 li>

- s3.amazonaws [.] com (S3-ämpäri, jossa versio.json v2: lle)

- ~ / Library / Application Support / verx_updater / verx.sh (v2-komentosarja, joka suoritetaan joka tunti)

- / tmp / verx (tiedosto, joka sisältää lopullisen v2-hyötykuorman, jos se on jaettu)

- ~ / Library / Launchagents / verx.plist (v2: n pysyvyysmekanismi)

- ~ / Library / Launchagents / init_verx.plist (v2: n pysyvyysmekanismi)

- Kehittäjän tunnus Julie Willey (MSZ3ZH74RK) - Applen v2-sivullisen binäärinen allekirjoitus.

Voit poistaa Silver Sparrow -haittaohjelman seuraavasti:

1. Skannaa haittaohjelmien torjuntaohjelmalla.Paras suoja tietokoneesi haittaohjelmia vastaan on aina luotettava haittaohjelmien torjuntaohjelma, kuten Outbyte AVarmor. Syy on yksinkertainen, haittaohjelmien torjuntaohjelma tarkistaa koko tietokoneen, etsii ja poistaa epäilyttävät ohjelmat riippumatta siitä, kuinka hyvin ne ovat piilossa. Haittaohjelmien manuaalinen poistaminen saattaa toimia, mutta on aina mahdollista, että menetät jotain. Hyvä haittaohjelmien torjuntaohjelma ei.

2. Poista Silver Sparrow -ohjelmat, tiedostot ja kansiot.

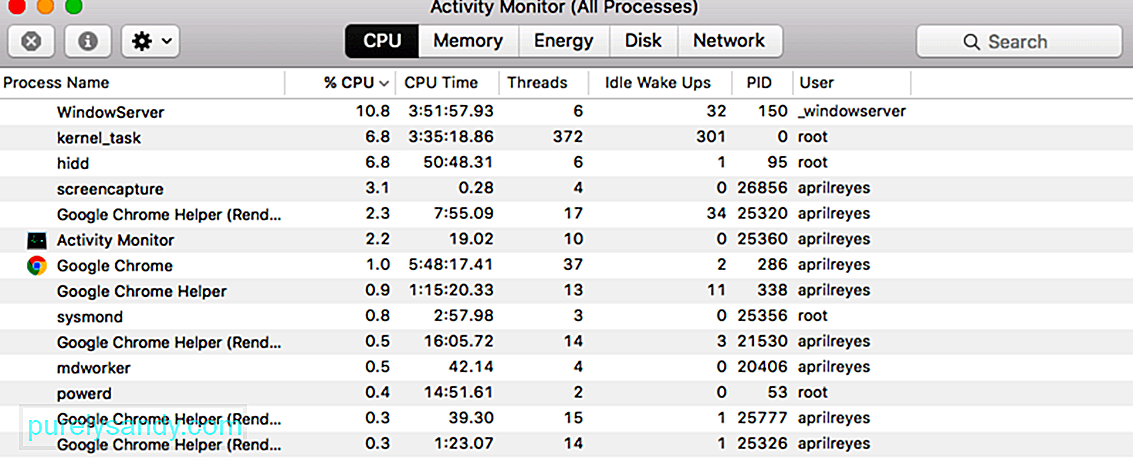

Jos haluat poistaa Silver Sparrow -haittaohjelman Macista, siirry ensin Activity Monitoriin ja tappaa epäilyttävät prosessit. Muuten saat virheilmoituksia, kun yrität poistaa sen. Pääset Activity Monitor -ohjelmaan seuraavasti:

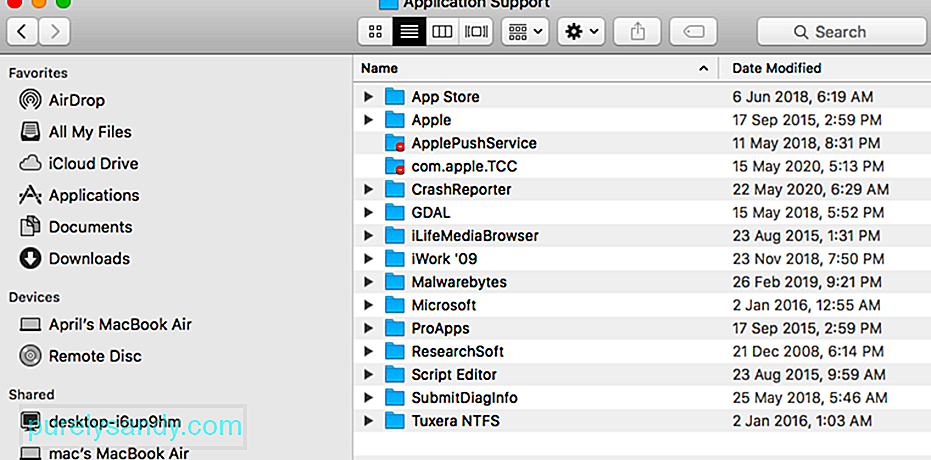

Kun olet poistanut epäilyttävät ohjelmat, joudut myös poistamaan haittaohjelmiin liittyvät ohjelmat tiedostot ja kansiot. Seuraavat vaiheet on suoritettava:

Kun olet poistanut haittaohjelman manuaalisesti tietokoneen kiintolevyltä, sinun on poistettava myös kaikki Top-selaimen laajennukset. Siirry Asetukset & gt; Käyttämäsi selaimen laajennukset ja poista kaikki tuntemattomat laajennukset. Vaihtoehtoisesti voit palauttaa selaimesi oletusarvoksi, koska se poistaa myös kaikki laajennukset.

YhteenvetoSilver Sparrow -haittaohjelma on edelleen salaperäinen, koska se ei lataa ylimääräisiä hyötykuormia edes pitkän ajan kuluttua. Tämä tarkoittaa, että meillä ei ole aavistustakaan, mitä haittaohjelma on suunniteltu tekemään, jolloin Mac-käyttäjät ja tietoturva-asiantuntijat hämmentyvät siitä, mitä sen on tarkoitus tehdä. Haitallisen toiminnan puuttumisesta huolimatta haittaohjelmien läsnäolo itsessään uhkaa tartunnan saaneita laitteita. Siksi se on poistettava välittömästi ja kaikki sen jäljet on poistettava.

YouTube-video: Kaikki mitä sinun tarvitsee tietää, kun Mac on saanut uuden Silver Sparrow -haittaohjelman

09, 2025